纯好奇上去看看,一般没事。

想在里面干坏事,还是省省吧,暗网已经变成警察的鱼塘了……

具体怎么回事,感兴趣的同学可以看看我之前写的一篇小长文。

暗网不是匿名的吗?为什么他们还被抓?

文|谢幺

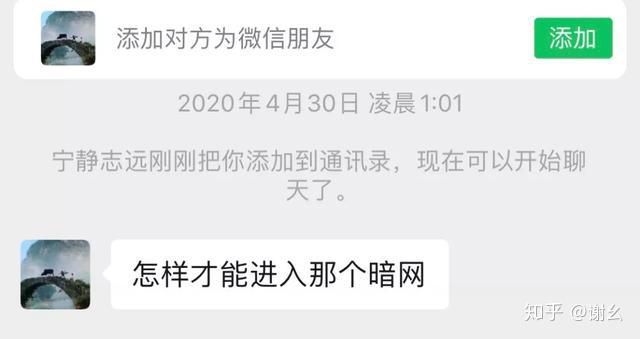

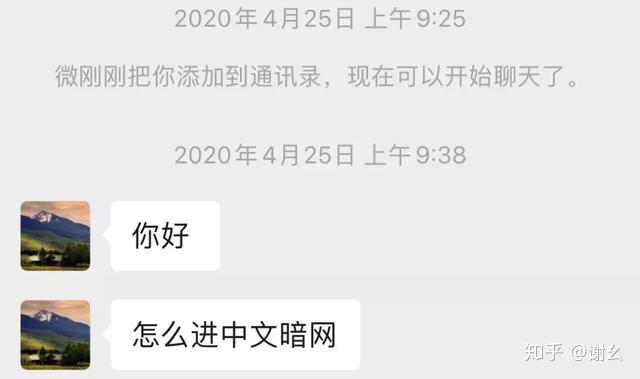

也许是因为我以前写过暗网的缘故,总有人加我微信问:暗网怎么进?

暗网,黑暗的网,这名字一听就有点撩拨人心底层的邪恶感,就像“夜店”,夜晚的店,一听就像是会发生点什么故事。

但人们常被名字误导,夜店其实是喝酒的地方,酒店才是过夜的地方。人们以为暗网是法外之地,犯罪天堂,阳光照不进去,恰恰相反,如今的暗网,处在警察包围圈的正中央。

道理很简单,连你都知道暗网上有很多违法的东西,警察蜀黍会不知道?

这不,前阵子江苏无锡警方就搞掉了一个暗网平台,据说是全国首起“暗网”平台案件。

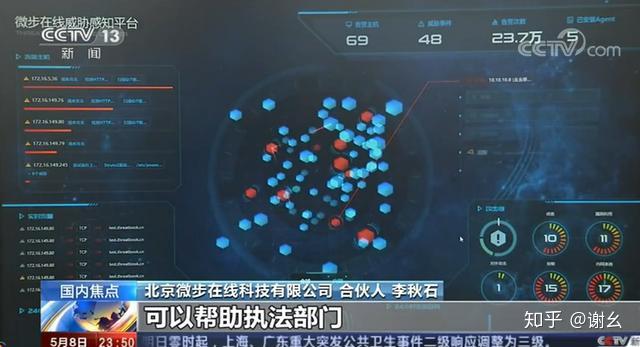

图片截取自央视新闻

事情发生在去年 7 月份前后:

隔壁老王在暗网上搭了一个论坛,取名《夫妻交友平台》,看这名字,你该猜到是干嘛的。

除了一些车速过快的视频和图片,还有大量换妻交友信息,注册会员数一度高达到 6 万。

无锡警方调查两个多月,锁定了网站开办人的真实身份,转战河北石家庄和北京,抓住嫌疑人王某。

王某系计算机专业毕业,建站经验丰富,对自己的技术有着蜜汁自信。

他仗着暗网网站的匿名性,以及自己的电子设备是强加密系统,面对警察的审问,否认三连,抗拒审查,“态度极其恶劣”(新闻通稿里的原话)。

专案组负责网络侦查的警察同志微微一笑,是时候展现真正的实力了!

此处省略 2000 字……他们很快拿到王某租用境外服务器搭建网站、注册购买域名,以及境外账户资金交易等关键线索,形成一条完整证据链。

在“零口供”的情况下,对王某按照“涉嫌传播淫秽物品牟利罪”予以提捕。

这件事里头,最让我感兴趣的是网络侦查的过程。

暗网不是匿名的么?警察怎么找到王某的真实身份?又怎么在“零口供”的情况下,认定暗网里的那个虚拟身份就是他?

就在我迷惑时,新闻画面里出现了一个熟悉的名字

原来,这起案件背后有好几家安全公司在给警方打辅助。这就更让我好奇了……

老浅友应该记得,我写过微步在线的创始人薛锋的故事,跟他们还蛮熟,于是我赶紧找过去问案情细节。

不料,被浇了一头冷水。

这就有点难办了,不让说,难道要靠我自己脑补……

emmm……也不是不行

接下来,我就根据以往国外打击暗网的例子以及脑补,和大家聊聊,警方究竟是怎么抓住暗网上搞事的人。

Let's Rock!

1

暗网虽然是匿名的,大家靠着一口虚拟 ID 交流,但有一些交易难免牵扯在真实信息,比如毒品交易、枪支买卖,到头来还得要一个邮寄地址。

这就使得暗网的身份和真实身份有了关联。

2015 年 4 月,一个名叫莫雷拉的澳洲年轻人,花了价值 2500 美元的比特币,在暗网上的交易平台下单订购了一把手枪。

卖家的店铺名叫“武器大师(weaponsguy)”。

莫雷拉并不知道,这个武器大师,已经在牢房里捡肥皂,他的账号由执法部门暂时接管。

几个月前,澳大利亚海关和边境保护局查到一批枪支,根据邮寄来源,向美国国土安全局提供线索。

警方顺着强制邮寄的线索,直接抓到这个“武器大师”,并控制他的账号,卧底钓鱼,等着买武器者的上钩。

和莫雷拉一起被钓的,还有另外四个嫌疑人。

同样道理,王某的暗网换妻交友平台,显然有些交易是需要面对面进行的,这就给警方留下了引蛇出洞的机会。

或者也不排除一种可能,暗网的匿名本身没有出问题,但线下交易时却被扫黄打非的警察抓了个正着。

可能有人要说了,如果王某一心一意只拉皮条客,只线上交易,从不在现实世界抛头露面,也不透露任何真实信息,警察是不是就没招了呢?

也不一定,具体可以参照下面这个真实案例。

2

“丝绸之路”曾是暗网最出名的一个交易市场,上面毒品、枪支、色情交易不计其数。

创办者乌布利希是个智商超群的高材生。

为了抓住他,FBI 用了各种手段,甚至不惜安排特工,卧底长达 3 年。期间,为了取得乌布利希的信任,还配合他上演了一出雇凶杀人的戏码。

尽管在匿名的世界里,卧底成了乌布利希无话不说的朋友,可一旦涉及现实世界的身份,乌布利希就守口如瓶,自始至终没透露任何有关真实身份的信息,卧底计划失败。

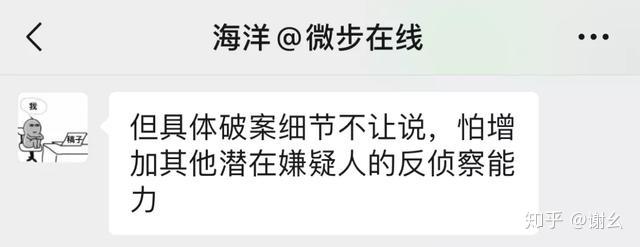

那最后乌布利希的真实世界身份怎么被发现的呢?说起来方法有点狗血:谷歌搜索。

2013 年 6 月,一个名叫加里·阿尔福德的税务调查员加入了暗网特别调查组。此人脑回路清奇,完全没走 FBI 那套“卧底”之类的路数。

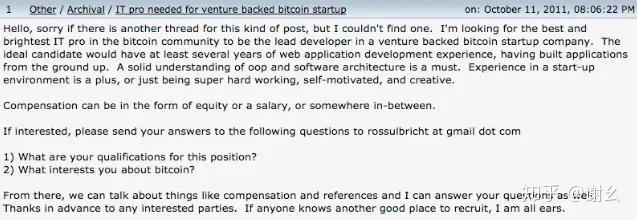

他想,“既然这个网站搭建在暗网,那就必须得有个人来告诉大家它是干嘛的在哪里能找到它,要不然别人怎么知道从哪儿进去?”

按照这个逻辑,丝绸之路的创办者肯定会在互联网上发广告,招揽顾客到他的暗网市场。

于是加里把丝绸之路的网址丢进去谷歌搜索。

结果显示,最早有人提到丝绸之路的暗网网址,是 2011 年 1 月 29 日,在一个名 bitciontalk 的论坛里。

尽管最初的帖子已经被删除,但是有个名叫“altoid”的人转发了这个帖子,并且此人介绍说“这个网站就像是匿名的亚马逊。”

此人高度可疑。

顺着这条线索,阿福发现此人当天还发了另一个招聘帖,里头有个邮箱,顺着这个邮箱,阿福又去找到它曾经注册过一个讨论迷幻蘑菇的论坛,而丝绸之路的创办者经常在里头卖迷幻蘑菇。 至此一切谜团豁然开朗。

2013 年 10 月 1 日,旧金山的一家图书馆,乌布利希正在蹭网,一对男女从他身旁走过,忽然就大声吵了起来。出于好奇,乌布利希回头看了一眼,头刚扭过去,一个人就从另一边冲过来,抢走他的电脑,乌布利希连忙伸手想盖上笔记本,锁住设备,却被另外两名探员飞身扑住,摁倒在地。

电脑屏幕显示,他正登录着“丝绸之路”的管理员账号。

乌布利希最终被判终身监禁,一个雇凶杀人的毒枭、一个地下邪恶世界的缔造者,就这么被一条谷歌搜索结果给暴露了。

也许有人又要说了,他不使用现实世界的邮箱不就行了?

那我们再看下一个有点搞笑的例子。

2016 年 3 月,暗网上一个名叫“Caliconnect”毒品店铺老板被抓,警察怎么找到他的真实身份的呢?

这位老哥的毒品店,在好几个暗网平台上的名声都不错,也许过于耿直,也许是对自己的品牌有了感情,他居然试图用自己的真实名字给他的店铺名 Caliconnect 注册商标。

当警察抓到这位老哥时,除了在他家发现毒品等违禁物,还在他家发现了一些贴着“Caliconnect” 标签的衣服碎片。他狡辩说,这是他衣服的牌子。

另一个例子是一个恋童癖网站,头目是个澳大利亚人,涉及虐待全世界各地数百名儿童。

抓到他的关键线索,是一个说话习惯。

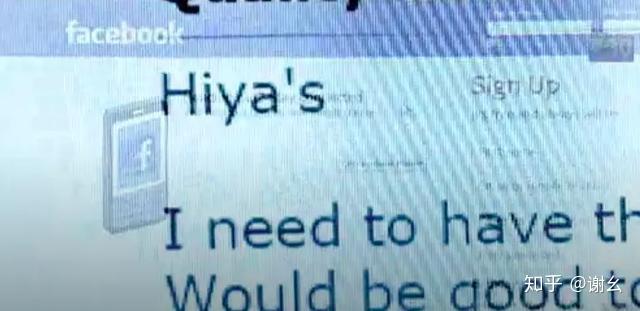

澳大利亚的调查员保罗经过长期卧底,终于和这个暗网平台的创办者建立联系。他发现,此人在很多场合都会用一种特殊的问候语打招呼: “hiya's”。

于是,他在几千个网站里大海捞针,综合其他线索逐一排查,最终居然找到了。

Facebook 上有一个男子,经常使用这个词,并且跟其他线索也和该暗网平台头目吻合。

就这样,警方破获了全世界最大的虐待儿童案之一。

这些案子,每一个看起来都像是巧合,但发生的多了,你就觉得是个必然。常在河边走,哪有不湿鞋。

一个人在现实世界和暗网之间不停地切换身份,看起来两个身份完全隔绝,却难免藕断丝连。

一句漫不经心的说话,也许就能将追查者的疑惑解开。

3

坏人不一定会主动犯错,但警察可以主动诱使他们犯错。

比较经典是丝绸之路 2.0 的故事。

话说乌布利希被捕后,原本在丝绸之路上交易的人们一下子陷入恐慌,充进去的钱一下子全没了,并且还可能被警方查到邮寄地址。

生意需要继续。没过多久,丝绸之路的老手就聚集起来,重新筹划了一个新的论坛,丝绸之路 2.0。

但在参与策划丝绸之路 2.0 的人里头,有一个人已经被抓,FBI 安排了一位代号“HIS-UC”的特工接管了这个暗网账号,继续和其他人保持交流。

由于资历深,这个特工不仅被邀请参加丝绸之路 2.0 的建设,还被推举成了版主。

丝绸之路 2.0 的存活时间很短,不到一年时间,主要成员就被警方几乎抓光。

直到 FBI 探员在法庭上说出他们拿到证据的方法,这群人才恍然大悟。有人开始怀疑内奸是那个网名叫“卷云(Cirrus)”的人。

也有人始终不敢相信,因为卷云平时人很好:“有一次我失踪了几天,他(她)还在论坛上给我发信息,问我是否一切都好。”

而且卷云作为版主,也一直在教大家制定方案,吸引更多的卖家到丝绸之路 2.0。

还有一些员工被抓之后,对于卧底能渗透进他们队伍一点都不感到惊讶。

“我最初加入这个暗网论坛的建设队伍,就不是为了钱,而是为了学暗网建站经验。后来我心想,既然我都能进来,那其他人(警察)也可以。”

暗网的匿名性给罪犯提供了保护,却也让卧底变得更方便。

4

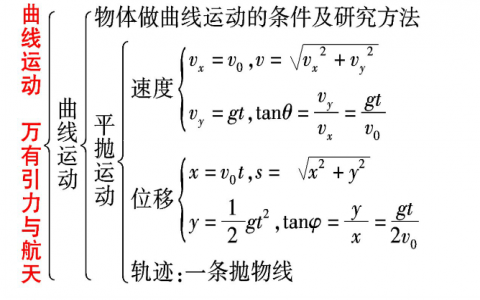

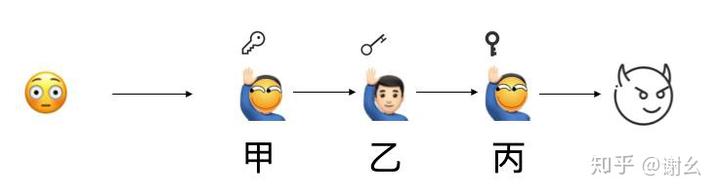

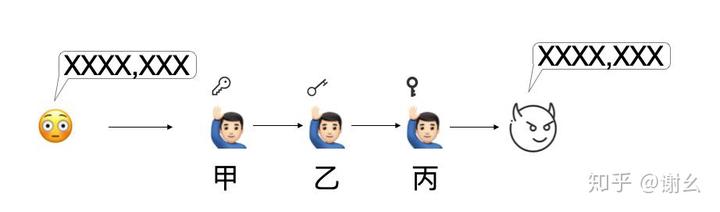

主流的进入暗网的方法是用一个叫 Tor 的浏览器,中文名叫洋葱浏览器。

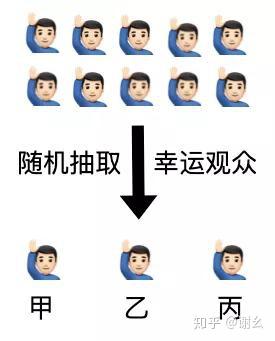

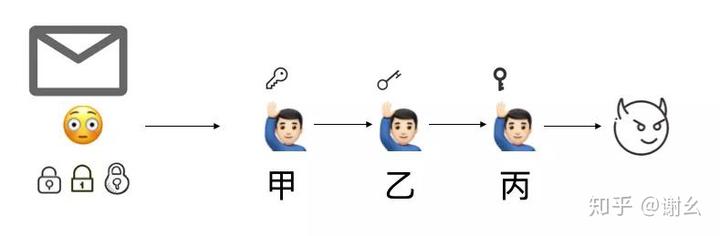

Tor 的基本原理是,在一堆志愿的代理服务器里,随机抽取三个可用的,组成一个链条,经过三次加密传输,实现匿名。

可以简单理解为:

你要送出一封信,老师先帮你从人群里随机抽取甲、乙、丙三位幸运观众。

你用三个密码锁,层层锁住自己的信(这就是“洋葱”浏览器这个名字的由来之一)。

甲乙丙通过某种方式,事先各收到一把钥匙,信传到每个人手里时,他们都用手里的钥匙打开其中对应的一把锁,再传给下一个人。

如此一来,甲乙丙都不知道完整的传播路径。

甲只知道信从你这来,要给乙;

乙只知道信从甲这来,要给丙;

丙只知道信从乙来,要给 XXX。

没有谁知道这信是你要给 XXX。

每过十分钟,传信的甲乙丙三个人就会被完全换掉,以防他们中出了叛徒。

虽然 Tor 的匿名性很强,却不代表它没有弱点。

关于 Tor 的弱点,技术性实在太强,在此不便展开,但我可以提一嘴维基百科上提到的几种攻击方法的大体思路。

1)“卧底”节点

既然 Tor 需要在人群之中挑选三个幸运观众作为信使,那么攻击者就可以安排一些自己的卧底,混在人群中,万一被选中,就能搞出一些事。

尤其是在出口和出口的节点,甲和丙,他们一个知道这条信息从哪里来,一个知道信息要到哪里去,而且丙负责解开最后一把锁,如果信件本身是明文传输,丙就可以看到。

为了让自己的卧底被选中,人们还会通过 DDoS 之类的攻击手段来“殴打”参与抽奖的普通观众,打断腿,让他们上不了台,从而提高自己安排的卧底被抽中的概率。

2)基于统计学的流量分析

一封信经过三个人,传到另一端,虽然不知道信的内容,也不知道传输的过程,但是可以通过进出 Tor 的时间差,算出两边的对应关系,从而破解匿名性。

这就好比,在《超人》的故事里,虽然我没有证据证明他就是超人,但这家伙每次一消失,超人就穿着红内裤出现,让我不得不怀疑。

Tor 官方也曾提醒用户,若攻击者控制或监听了 Tor 线路的两端,那么流量就无可避免地可被去匿名化。

他们承认,当整个网络处在大规模监控下时,Tor 会暴露出一些弱点。

5

更直接粗暴的方法是直接找到 Tor 的程序漏洞,击穿它,黑进目标的电脑,拿到匿名者的真实 IP。

毕竟,暗网上的这些用户的电脑,也连着互联网。

2015 年 2 月,FBI 查封了一个名叫“儿童护栏(Playpen)”的儿童色情网站,在拿到服务器权限之后,他们没有立刻关闭网站,而是在里头植入了一个名叫 NIT(网络调查技术)的玩意儿,说白了就是恶意软件。

他们制作了一批特殊的色情视频文件,只要对方打开,就会触发一个 Tor 浏览器的一个漏洞,如果上暗网的人装了 flash,并且忘了打上最新的补丁,真实的 IP 地址就会被发到 FBI 控制的服务器里,然后被请去喝茶。

利用这个方法,FBI 抓了一大波人。

在以往的任何法庭上,警察和探员们都没有透露他们用的是“N-day(已经被公开过的漏洞)”还是“0-day(从未被公开过的漏洞)”。

关于如何绕过 Tor,拿到匿名者的真实信息,2016 年荷兰警方针对暗网平台 Hansa 的“刺刀行动”,可谓典范。

当时,他们没有立即捣毁 Hansa,而是直接接管整个交易平台。

他们首先修改了网站代码,直接记录下每一位用户账户的明文密码。

正常情况下,网站是不会保存明文密码的,而是保存一段用密码转换而成的哈希值,哈希值无法逆推出密码,用户登录时,只需要对比哈希值是否一致。

用这种方法,警方搞到平台上许多人的登录密码。

警方又修改了网站的通信系统,破除原本聊天系统的加密,记录下用户之间的所有聊天信息,其中包括很多收货地址之类的个人信息。

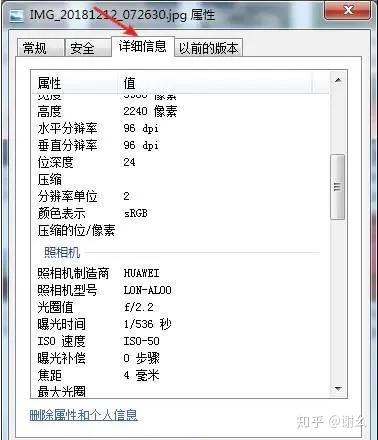

之后,警方还修改了网站上传图片时自动移除照片元数据的机制。

我们拍摄的图片里会包含拍摄时间、相机类型、拍照的 GPS 信息等元数据。正常情况下网站会自动移除这些信息,保护隐私,但警方移除了 hansa 平台的这一保护机制。

并且他们还伪造了一起服务器故障,告诉所有人,哎呀不好意思我们的服务器发生故障,所有图片都丢失了,麻烦你们再传一次……

很多人就把自己卖的毒品的图片又传了一次,其中很多都包含地理位置信息,他们以为网站会自动帮他们移除。

就这样,警察拿到了几十个大卖家的地理位置信息。

警方又给卖家们发了个通告,说为了防止网站被警方搞掉,这是我们网站的一个备份密钥,如果我们被迫跑路,90 天之内你们卖家可以通过这个备份密钥,把你们放在网站上的比特币全转移出来。

卖家们高兴坏了,平台居然这么用心,他们不知道,管理员(警察)发来的 Excel 文档,其实暗暗连接着警方的一个网络地址,只要一打开,自己的 IP 地址就会暴露。

那段时间,正好赶上另一个暗网平台 Alphabet 被搞掉,大量“难民”涌入 hansa,每天交易量上千,荷兰警方连立案都快忙不过来了。

那一波“刺刀行动”,荷兰警方通过一系列骚操作,拿到了 42 万注册用户的资料,追查到超过 1 万个人的住址。他们把资料提交给欧洲刑警组织,分配给世界各地的相关警方……

6

其实我说了那么多,无非是想告诉大家,暗网哪是什么法外之地。

Tor 匿名网络最初是由美国政府资助的,它的目的并不是用来干坏事,而是用来保护隐私,结果被坏人们利用。

就像 Skype 网络电话在诞生之初,也被许多电话诈骗份子利用。

坏人就像是苍蝇,嗅觉非常敏锐,哪里有腥味,他们就往哪儿去。

正义的确总邪恶晚到一步,但它不会缺席。苍蝇一落,苍蝇拍随后就到。

中国警察现已加入侦查暗网豪华午餐。

所以朋友们,这都 2020 年了,别再去惦记什么暗网,好不好?

互联大道你不走,旁门左道你偏来!行车不规范,亲人两行泪啊。

再介绍一下我自己吧,我是谢幺,科技科普作者一枚,日常是把各路技术讲得通俗有趣。

补充阅读,帮助大家补充相关知识:

谢幺:有些人可能对暗网有什么误解

谢幺:暗网不是匿名的吗?为什么他们还被抓?

微信扫一扫

微信扫一扫